La seguridad de los dispositivos inteligentes es un tema central hoy en día. Podemos encontrar infinidad de artículos en los que se habla de que tanto los hackers como los investigadores encuentran constantemente vulnerabilidades en automóviles, refrigeradores, hoteles y sistemas de alarmas hogareñas. Todos los dispositivos conectados se enmarcan dentro de la categoría de “Internet de las Cosas” (Internet of things) que es uno de los tópicos más debatidos de la industria de la tecnología y la seguridad en la actualidad. El problema es que pocas investigaciones hacen hincapié en el aspecto más importante de la cuestión: si hoy nos cuesta protegernos de las amenazas actuales, ¿cómo haremos para identificar y contrarrestar las amenazas futuras? En una casa moderna estándar puedes fácilmente encontrar cinco dispositivos conectados a la red local que no son computadoras, tablets o smartphones. Me refiero a dispositivos como Smart TVs, impresoras, consolas de videojuegos, dispositivos de almacenamiento y reproductores multimedia.

En una típica casa moderna puedes fácilmente encontrar cinco dispositivos conectados a la red local que no son computadoras. La mayoría pueden ser hackeados

Tweet

A raíz de todo esto, decidí comenzar un proyecto de investigación para determinar qué tan fácil podría ser hackear mi propia casa. ¿Son vulnerables los dispositivos conectados a mi red doméstica? ¿Qué podría hacer un atacante si estos dispositivos se infectaran? ¿Es mi casa un blanco posible? Antes de comenzar mi investigación, estaba bastante seguro de que mi casa era segura. Trabajo en la industria de la seguridad informática desde hace más de 15 años y soy bastante paranoico cuando se trata de aplicar parches de seguridad y cosas por el estilo. Esto me hizo pensar que debe de haber otras casas más hackeables que la mía, porque en realidad no poseo muchos aparatos de alta tecnología.

Durante mi investigación no me enfoqué en las computadoras, tablets o smartphones, sino en los otros dispositivos conectados a mi red doméstica. Me sorprendí al darme cuenta de que, en realidad, tenía bastantes artefactos conectados a mi red: un smart TV, un receptor satelital, un reproductor DVD/Blue-ray, dispositivos de almacenamiento en red y consolas de juegos. Además, estoy en el proceso de mudanza a una nueva casa, y he estado conversando con mi compañía de seguridad local. Ellos me sugirieron que compre el último sistema de alarmas, que se conecta a la red y se puede controlar desde un dispositivo móvil… Tras concluir la investigación, me convencí de que esa no sería una muy buena idea.

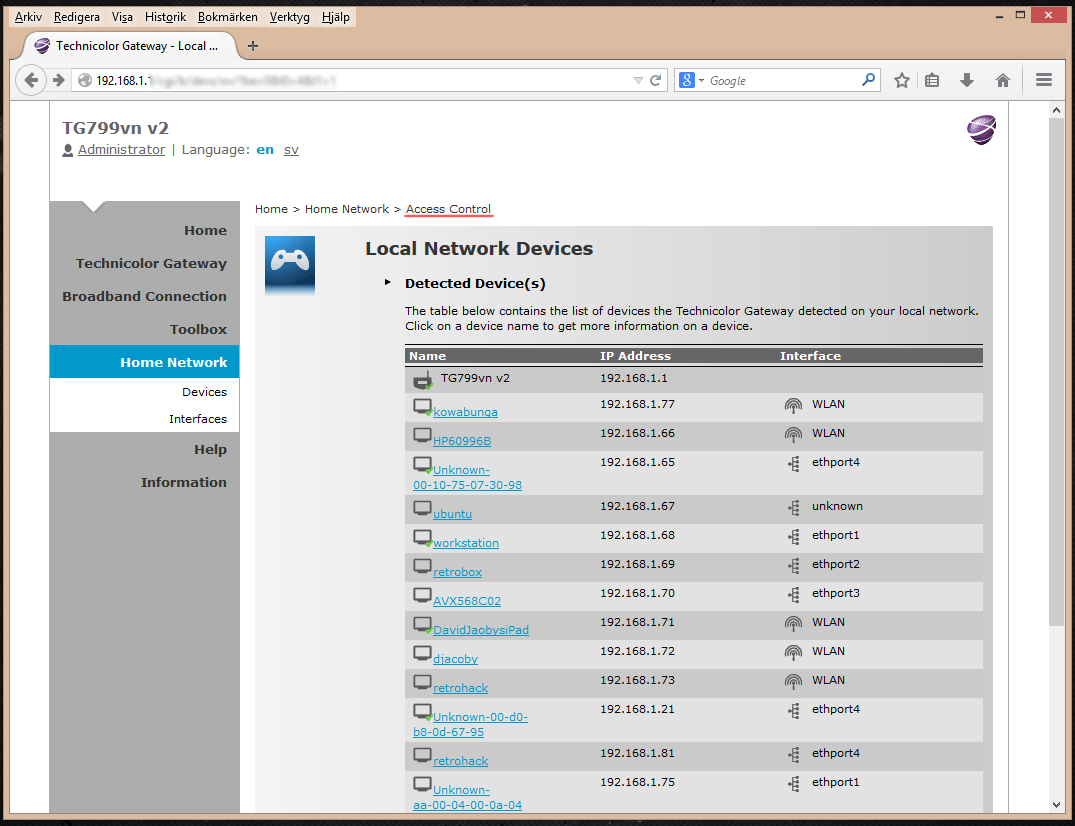

Algunos de los dispositivos conectados a mi red:

- Dispositivo de almacenamiento en red (NAS), de una marca famosa #1.

- NAs de una marca famosa #2.

- Smart TV.

- Receptor de satélite.

- Router desde mi ISP.

- Impresora.

Me propuse que para considerar el hackeo “exitoso”, debía de ocurrir algo de lo siguiente:

- Lograr acceder al dispositivo; por ejemplo, acceder a los archivos en los dispositivos de almacenamiento en red.

- Lograr acceso administrativo al dispositivo, no sólo en la interfaz administrativa, sino también a nivel del sistema operativo.

- Poder transformar/modificar el dispositivo para mis intereses personales (puerta trasera, trampolín, etc.).

Antes de realizar la investigación, me aseguré de que todos mis dispositivos estaban actualizados con la última versión de firmware. Durante el proceso también noté que no todos los dispositivos contaban con verificaciones automáticas de actualizaciones, lo que hacía que el proceso fuera bastante tedioso. Como cualquier consumidor, tuve que descargar manualmente e instalar el nuevo firmware en cada uno de mis dispositivos, lo que no resultó una tarea sencilla, ya que no fue fácil encontrar los nuevos archivos de firmware y porque todo el proceso de actualización no era el adecuado para un usuario promedio. Otra observación interesante fue que la mayoría de los productos se habían descontinuado hacía más de un año y que, simplemente, ya no existían las actualizaciones.

El Hack

Luego de un primer análisis de los dispositivos de almacenamiento en la red, encontré 14 vulnerabilidades que podrían permitirle a un atacante ejecutar remotamente comandos del sistema con privilegios de administrador. Mis dos dispositivos no sólo tenían una interfaz web vulnerable, su seguridad local era realmente lamentable. Contraseñas débiles, permisos incorrectos en los archivos de configuración, claves en texto plano y la lista sigue. Si quieres más detalles sobre el hacking a estos aparatos, lee este artículo en securelist.

Durante este estudio, me encontré con otros dispositivos que tenían funciones ‘ocultas’. Uno de éstos era mi router DSL provisto por mi proveedor de servicios de Internet. En él descubrí que había muchísimas funciones a las que yo no tenía acceso. Asumí que mi proveedor de servicios de Internet o el fabricante eran quienes tenían el CONTROL TOTAL del dispositivo, y podían hacer lo que quisieran con él. Por ejemplo, acceder a todas estas funciones a las cuales yo no tenía permiso.

Con sólo mirar los nombres de las funciones ‘ocultas’, todo parecía indicar que el proveedor de servicios de Internet podía, por ejemplo, crear túneles para conectarse a cualquier dispositivo de mi red. ¿Qué pasaría si estas funciones cayeran en las manos equivocadas? Entiendo que, supuestamente, estas funciones están para ayudar al proveedor de servicios de Internet a realizar el soporte técnico, pero cuando ingreso utilizando mi cuenta de administrador, no tengo el control total de mi propio dispositivo, lo que es aterrador, especialmente cuando algunas de estas funcionen tienen nombres como ‘Cámera Web’, ‘Configuración experta de telefonía’, ‘Control de Acceso’, ‘WAN-Sensing’ y ‘Actualizaciones’.

Actualmente, estoy trabajando en estas funciones para ver qué es lo que se puede hacer con ellas. Si encuentro algo interesante, estoy seguro de que habrá otro artículo en este blog.

Para hackear mi Smart TV y mi reproductor de dvd, tuve que ponerme más creativo. Me propuse jugar con la idea de que yo era el atacante y que ya había comprometido los dos dispositivos de almacenamiento en red. ¿Qué venía después? Mi primer pensamiento fue ver si podía hacer algo con los reproductores multimedia (smart TV y DVD) porque es muy probable que lean la información de los dispositivos de almacenamiento (que ya había comprometido). En ese punto, me puse a buscar vulnerabilidades potenciales de ejecución de códigos en mi smart TV y mi reproductor de DVD, pero como me costaron mucho dinero, decidí no continuar con la investigación. No se trataba sólo del dinero que perdería si estropeaba mi flamante LED Smart TV, sino también cómo les explicaría a mis niños que les había dañado la TV y que se quedarían sin ver Scooby Doo.

Sin embargo, logré identificar un curioso problema de seguridad en el Smart TV. Cuando el usuario accede al menú principal de configuración del aparato, si el dispositivo está conectado a la red, todas las imágenes miniatura y widgets se descargan desde los servidores del fabricante. En este punto, la TV no cuenta con ningún tipo de autenticación o cifrado para descargar esos contenidos, lo que significa que un atacante podría lanzar un ataque man-in-the-middle contra la TV y modificar las imágenes en la interfaz de administración o hacer que la TV cargue un archivo JavaScript, lo cual sería muy malo. Un vector potencial de ataque consiste en utilizar JavaScript para leer los archivos locales del dispositivo y utilizar los contenidos de los archivos para encontrar más vulnerabilidades. Pero estoy trabajando en ello, junto al fabricante, para ver si es posible o no. Como una prueba de concepto para mi ataque, cambié la imagen miniatura de un widget por la imagen de un favorito de todos los rusos: Borat. ¡Yakshemash!

La Conclusión

Durante este artículo no nombré ninguna marca de TV, NAS o router DSL a propósito. El objetivo de mi investigación no es alardear sobre las vulnerabilidades que encontré, o resaltar las fallas de seguridad de cierta línea de productos de una determinada marca. Siempre habrá vulnerabilidades y necesitamos entender eso. No obstante, por “entender” no me refiero a “aceptar”. Me refiero a que necesitamos hacer algo al respecto. Debemos tomar conciencia de las consecuencias de estas fallas y asumir que nuestros propios dispositivos podrían ser (si no lo están ya) comprometidos por los criminales.

Quiero concluir mi investigación diciendo que nosotros, a nivel individual y corporativo, necesitamos comprender los riesgos que rodean a todos los dispositivos en red. También necesitamos entender que nuestra información no está segura sólo porque tenemos una sólida contraseña o porque contamos con soluciones antivirus eficientes. Asimismo, necesitamos entender que hay muchas cosas sobre las que no tenemos ningún control, y que, en gran medida, nos encontramos en las manos de los fabricantes de software y hardware. Tardé menos de 20 minutos en descubrir y verificar vulnerabilidades extremadamente graves en un dispositivo que supuestamente era seguro. Un dispositivo en el que ingénuamente confiamos y en el que guardamos nuestra información para que no se la roben.

Tenemos que encontrar soluciones alternativas que ayuden a los individuos y a las compañías a mejorar su seguridad. No se trata de un problema que se solucione con sólo instalar un parche o un producto de seguridad. Por esto, quiero cerrar este artículo diciendo que aunque la industria del entretenimiento familiar no esté preocupada por la seguridad, nosotros en Kaspersky Lab sí lo estamos, y creemos que bastan algunos consejos para mejorar la seguridad de los usuarios. Espero que algunos fabricantes lean este artículo y mejoren sus medidas de seguridad, pero hasta que eso ocurra, te dejo unos cuantos consejos para que mejores tu protección:

- Asegúrate de que todos tus dispositivos cuenten con las últimas actualizaciones de seguridad y firmware. Este es un problema para muchas oficinas domésticas y dispositivos de entretenimiento, pero por ahora es lo mejor que puedes hacer para protegerte contra las vulnerabilidades conocidas. También te permite saber si hay actualizaciones disponibles para tus dispositivos o si éstos ya están considerados como productos ‘muertos’.

- Asegúrate de cambiar el usuario y contraseña predeterminados; esto es lo primero que un atacante intentará vulnerar para comprometer tu dispositivo. Recuerda que aunque sea un producto ‘estúpido’, como un receptor de satélite o un disco duro en red, sus interfaces de administración suelen tener serias vulnerabilidades.

- Cifra tus archivos, incluso aquellos que guardas en tu dispositivo de almacenamiento en red. Si no tienes acceso a una herramienta de cifrado, puedes colocar tus archivos en un archivo ZIP protegido por contraseña; esto es preferible a no hacer nada.

- En la mayoría de los routers y switches domésticos se puede configurar diferentes DMZ/VLAN. Esto significa que puedes configurar tu propia red ‘privada’ para tus dispositivos en red, para restringir el acceso a la red desde y hacia este dispositivo.

- Usa tu sentido común y acepta que todo se puede hackear, incluso tus aparatos domésticos.

- Si eres medio paranoico por la seguridad, puedes monitorear el tráfico de salida de red desde estos aparatos para ver si hay algo extraño, pero para ello se necesitan ciertos conocimientos técnicos. Otra buena idea es evitar que los dispositivos en red accedan a sitios web inadecuados, y sólo permitirles conectarse a Internet para actualizarse.

Traducido por: Guillermo Vidal Quinteiro

casa inteligente

casa inteligente

Consejos

Consejos